Am 1. Oktober 2022 wird Microsoft in Exchange Online Basic Authentication für veraltete Protokolle deaktivieren. Da es oft genutzte Protokolle sind wird für betroffene Tenants monatlich ein Bericht veröffentlicht der zusammenfasst ob veraltete Protokolle im Einsatz sind. Der Bericht sollte von Administratoren frühzeitig beachtet werden.

Bereits im September 2019 hat Microsoft angekündigt Basic Authentication für veraltete Protokolle in Exchange Online abzuschalten. Es wurde mehrfach verschoben, letztes Jahr erneut. Im September 2021 wurde informiert Basic Authentication wird nun definitiv am 1. Oktober 2022 deaktiviert, “regardless of usage”.

Folgende Protokolle betrifft es bei Exchange Online:

- POP

- IMAP

- Exchange ActiveSync

- Exchange Remote PowerShell

- Exchange Web Services

- MAPI

- RPC

- OAB

- SMTP AUTH (mit Ausnahme)

Für SMTP AUTH gibt es eine Ausnahme. Es kann bei Bedarf aktiv bleiben oder nachträglich im Oktober 2022 wieder aktiviert werden, siehe Anleitung.

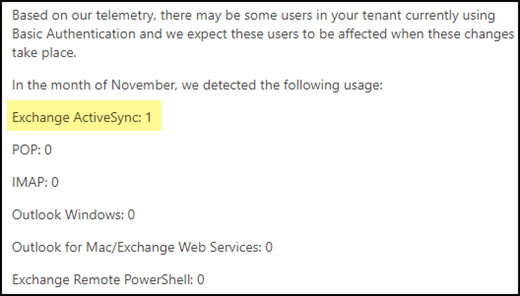

Seit zumindest November publiziert Microsoft im M365 Message Center monatlich einen Bericht wie viele Geräte über ausgewählte Basic Auth Protokolle zugreifen.

Der Bericht inkludiert nicht alle oben erwähnten Protokolle: Exchange ActiveSync, POP, IMAP, Exchange Remote PowerShell und ob veraltete Versionen von Outlook für Windows oder Mac im Einsatz sind. Der Bericht wird ausserdem nur in Tenants veröffentlicht in denen im letzten Monat zumindest eines der Protokolle betroffen war. Gibt es im Tenant keinen Bericht fanden im letzten Monat keine Zugriffe über solche Protokolle statt. In meinem Fall betrifft es ein Gerät oder Benutzerkonto.

Im Bericht gibt es weitere Anleitungen und Informationen wie ein Administrator finden kann welche Geräte betroffen und welche Massnahmen vor Oktober 2022 möglich sind.

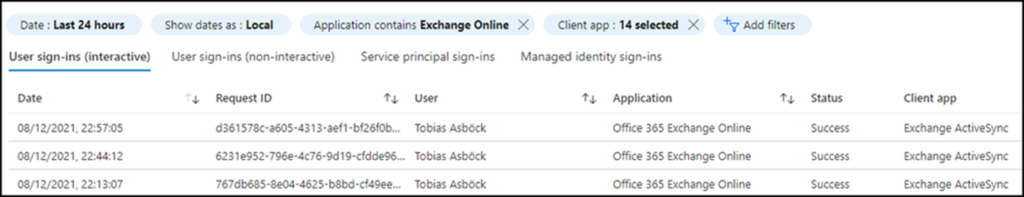

Für die Analyse welche Geräte bzw. Benutzerkonten die alten Protokolle einsetzen sind die Azure AD Sign-in Logs geeignet. Hier filtert man am besten nach der Application Exchange Online und wird in der Spalte Client App die Protokolle sehen. Alternativ die Client App direkt filtern sofern die betroffenen Protokolle bekannt sind.

Die Einträge inkludieren das betroffene Benutzerkonto und weitere Details, über die es oft möglich ist rauszufinden welches Gerät die Ursache ist. Um die weitere Funktion zu gewährleisten muss bei solchen Geräten oder Diensten die Anmeldung vor Oktober 2022 auf Modern Authentication angepasst werden, ausgenommen für SMTP.